Pablo Ariel Rodríguez*

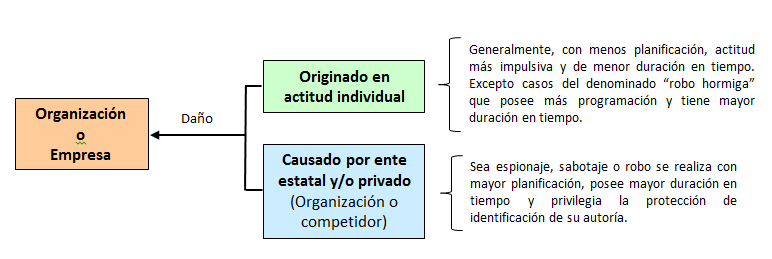

Las acciones, que de una manera u otra, pueden afectar el normal desenvolvimiento de la actividad interna empresarial pueden producirse tanto por cuestiones meramente individuales y aisladas o por operaciones anteriormente estudiadas y planificadas con objetivos predeterminados.

En el primer caso, la actitud individual puede verse influenciada por el perfil psicológico de algún miembro de la empresa (en cualquiera de sus niveles), quien por una decisión que considera injusta o contraria a sus intereses y sentir personal decide realizar una acción que perjudique a la organización a manera de resarcimiento o venganza. Desde la transmisión de malestar por medio del contacto interpersonal con otros miembros hasta pasar a la acción concreta de provocar algún tipo de daño material.

En el segundo caso, producido por intereses mayores, sea de un Estado, una organización criminal o una empresa competidora, requerirá previamente una actividad de reunión de información ya sea por medio del ciberespacio (espionaje informático) o por el elemento humano (HUMINT), pudiendo usar para este último a una persona resentida, sobornada, extorsionada o hasta un personal propio infiltrado.

Más allá de las acciones directas sobre instalaciones, bienes, materias primas, etc. mediante el uso de “saboteadores”, el conflicto moderno concentra otro ámbito de desarrollo, el ciberespacio, donde podríamos considerar al sabotaje informático como las acciones conscientes tendientes a suprimir, modificar o inutilizar sin autorización datos del sistema informático, programas o documentos electrónicos almacenados en el primero, con la intención de causar un daño a esos datos contenidos en las computadoras o en sistemas de redes destinados a prestar un servicio público, privado o militar. Los daños pueden ser causados tanto a la parte física del ordenador (hardware) como a la parte lógica del mismo (software). Entre las técnicas más comunes tenemos la inoculación de virus, gusanos y bomba lógica o cronológica.

El sabotaje informático se diferencia en este sentido del espionaje informático que busca la copia y distribución no autorizada de información o documentos archivados como por ejemplo el robo de la propiedad intelectual, auto atribuyéndose luego los derechos de autor con el material obtenido.

La detección de las acciones de sabotaje surge generalmente de la evaluación en el desempeño empresarial y de los detalles del funcionamiento interno de la organización que permiten descubrir y valorar situaciones no justificadas tales como: daños en equipamiento de producción, rotura de embalajes en productos de venta, maltrato de clientes, faltantes de dinero o falsos movimientos del mismo, daño en materias primas, descomposición de vehículos, retraso no justificado en desarrollos y proyectos, estudios incompletos o fuera de término hasta incluso, daños informáticos o robo de documentación clasificada o vital perteneciente a la empresa.

Dentro de la extensa variedad de hechos posibles también se debe tener en cuenta al personal que comete un hecho pero que su autoría resulta difícil de probar. Su despido, sin justa causa evidente, genera luego la obligatoriedad de una “negociación” sobre ese despido o el riesgo de un reclamo indemnizatorio por despido injustificado vía acción judicial, causando otra pérdida económica adicional.

Hay infinidad de casos de sabotaje, sin entrar en las acciones producidas por las fuerzas armadas de distintos países en conflicto (o no); aquí unos ejemplos reales, desde lo sencillo hasta lo complejo:

-

- Relatado por sus propios autores, durante la Segunda Guerra Mundial, prisioneros franceses vinculados al movimiento de Resistencia que eran obligados a trabajar para las tropas alemanas en minas de carbón, aceleraban el funcionamiento de los taladros mecánicos contra la roca para quebrar las puntas y tener que suspender la operación. Conseguir los repuestos podía tardar hasta un par de semanas, retrasando y disminuyendo así la extracción del mineral. En el mismo sentido, prisioneros destinados al trabajo de la plaza ferroviaria intercambiaban el etiquetamiento de los vagones férreos ya sellados consignando ropa de abrigo y equipamiento de invierno al frente africano (con veranos de más de 40°C), y ropa de verano al frente ruso (entre -15°C y -30°C en la Rusia europea).

- En los años 2000/2001, se produjo en Argentina una epidemia de aftosa, enfermedad que ya había sido prácticamente erradicada por diversas acciones del Estado y mediante la vacunación del ganado. La situación económica y social y la falta de perseverancia en los controles produjo un nuevo rebrote epidémico. Esto implicó cierres temporales de mercados (Estados Unidos, Canadá, Chile, Unión Europea), grandes pérdidas en la balanza comercial por cierre de exportaciones, aplicación del “rifle sanitario” sobre millones de animales infectados y sospechosos de estarlo, crisis en la industria frigorífica, con quiebras, convocatorias de acreedores, suspensiones y despidos de personal.

Durante 2020, el gobierno argentino anunció un acuerdo entre los laboratorios AstraZeneca y mAbxience, propiedad del empresario Hugo Sigman, para adquirir y producir la vacuna contra el coronavirus en el país. A partir de allí se viralizó en las redes un video anónimo, que entre otras cosas, señalaba al empresario como responsable de introducir animales infectados con aftosa en el año 2000 para poder vender un importantísimo volumen de su vacuna en depósito y con riesgo de próximo vencimiento, a través de su laboratorio Biogénesis (propiedad de Sigman y que producía la vacuna desde 1990).

Chequeado (sitio web argentino creado en el año 2010 que se ocupa de la verificación del discurso público, promueve el acceso a la información y a la apertura de datos) se comunicó con el Servicio Nacional de Sanidad y Calidad Agroalimentaria, desde donde informaron: “Nunca se pudo comprobar el origen del reingreso de la fiebre aftosa a la Argentina en el año 2000. No se ha podido comprobar si el origen del foco fue por el contrabando de animales de un país vecino o por otra irregularidad”.

Ahora bien, sin entrar en la búsqueda de inocencias o responsabilidades, que no es el objeto de este escrito. Si tomamos el hecho de introducir ganado infectado en el país para contagiar la hacienda local, es una operación relativamente sencilla en 2000, de bajo costo y riesgo, y luego, difícil de probar. En tal sentido, podríamos decir tanto que proviene desde una actitud irresponsable en busca del beneficio económico particular hasta, por qué no, de una acción de sabotaje para eliminar al país temporalmente de varios mercados cárnicos del mundo mientras otros competidores ocupan su espacio, algo que implica pérdida para uno y ganancia para otros de inmensas sumas de dinero.

Pero al pararnos desde otro punto de vista y no registrándose pruebas ni acciones judiciales contra el laboratorio y su dueño, podríamos también incluir a las variables de análisis que el mismo video que levanta esta acusación y que es de características anónimas, pueda ser una operación de sabotaje, tratando de afectar negativamente el perfil empresarial causando daño en su imagen pública y descalificándolo ante otros laboratorios competidores.

La falta de pruebas concretas transforma a todas las hipótesis como posibles.

-

- El 6 y 7 de mayo de 2021, un grupo de piratas informáticos desconectó por completo y robó más de 100 GB de información del Oleoducto Colonial Pipeline, que transporta más de 2,5 millones de barriles por día, el 45% del suministro de diésel, gasolina y combustible que consumen los aviones de la costa este. El presidente de Estados Unidos estableció el estado de emergencia energética el 9 de mayo.

Analistas del mercado petrolero indican que, como consecuencia, los precios del combustible podrían aumentar entre un 2% y un 3%, pero el impacto sería mucho más grave si se mantiene el “apagón” del oleoducto por más tiempo. La falta de suministro afectaría inicialmente a Atlanta y Tennessee y luego el efecto dominó llegará hasta Nueva York.

Según Digital Shadows, una empresa de ciberseguridad con sede en Londres que se encarga de rastrear a ciberdelincuentes globales, señaló que el ciberataque se produjo porque los hackers encontraron cómo filtrarse al sistema por el alto número de ingenieros que acceden de forma remota a los sistemas de control del oleoducto. El ataque habría sido llevado a cabo por DarkSide, banda criminal rusa que cultiva una imagen de Robin Hood de robar a las corporaciones y dar una parte a la caridad. El método utilizado fue el de ransomware, inoculación de un programa dañino que restringe el acceso a determinadas partes o archivos del sistema operativo infectado y pide un rescate a cambio de quitar esta restricción.

Según la agencia Bloomberg, Colonial Pipeline pagó dicho rescate consistente en cinco millones de dólares en criptomonedas, por ser más difíciles de rastrear y el sistema volvió a ponerse en funcionamiento.

Los ejemplos mencionados, abarcando desde la década de 1940 al presente, son solo un pequeño compendio que va desde lo más artesanal y sencillo a lo más sofisticado, pero en todos ellos se puede apreciar la gran magnitud de daño, afectando operaciones militares, el comercio y producción de un país o la distribución de recursos energéticos con sus consecuencias derivadas.

De una u otra manera, la ejecución de los mismos demandó una actividad inicial de selección de los objetivos a lograr, reunión de información y su procesamiento para realizar la acción con éxito. Esta actividad requirió también la determinación de vulnerabilidades del otro, en definitiva, inteligencia aplicada para el logro de resultados mediante acciones de sabotaje.

En cualquier caso, siempre la mejor herramienta es la prevención, estudiar y establecer controles y medidas adecuadas tendientes a eliminar la posibilidad de un sabotaje empresarial, o al menos, minimizar sus costos.

Como expresó Neil Chatterjee, Presidente de la Comisión Federal Reguladora de Energía (FERC) hasta 2020 en el caso de Colonial Pipeline: “…Nuestros adversarios son sofisticados y están evolucionando constante y continuamente sus tácticas, métodos y enfoques…”. “…Y tenemos que hacer lo mismo…”.

* Licenciado en Relaciones Industriales de la Universidad Argentina de la Empresa (UADE). Formación de Analista y Diseño de Escenarios Estratégicos en el Instituto de Inteligencia de las Fuerzas Armadas y otros efectuados en la entonces Escuela de Guerra de Ejército y en la Escuela Nacional de Inteligencia (ENI) sobre Terrorismo Internacional para Analistas de Inteligencia.

©2021-saeeg®