Marcelo Javier de los Reyes*

El autoconocimiento

Se considera que una de las serias limitaciones que enfrentan los analistas de inteligencia es la falta de conocimientos sobre sí mismos, es decir, su autoconocimiento. Desconocen el funcionamiento de su propia mente porque, en general, al analista no se le enseña a autoconocerse. Por tanto, sería apropiado que también aprenda a conocer el cerebro y su funcionamiento y los procesos mentales que pueden conspirar en su labor.

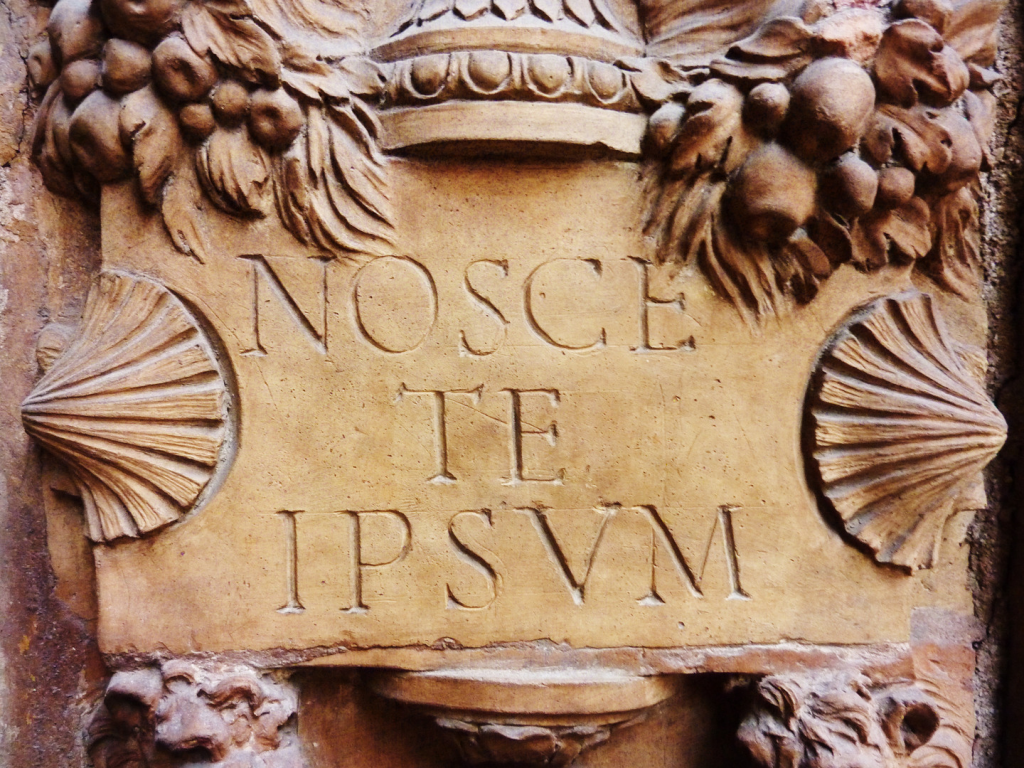

Se le atribuye a Sócrates la célebre frase “conócete a ti mismo” (γνωθι σεαυτόν) y aquí cabe recordar que conocemos su pensamiento a través de la obra de Platón. Sin embargo esa frase podía ser encontrada en algunos templos, como el de Apolo de Delfos. Ese enunciado también se encuentra en latín, Nosce te ipsum, y ésta es una parte de una más extensa que reza: Nosce te ipsum et nosces universum et deos: “Conócete a ti mismo y conocerás el universo y a los dioses”.

Se le atribuye a Aristóteles la frase: “El conocimiento de uno mismo es el primer paso para toda sabiduría”.

En esta misma línea de pensamiento se puede citar a Paul Watzlawick (1921-2007), psicólogo, filósofo y teórico de la comunicación, austríaco nacionalizado estadounidense, autor y psicoterapeuta de referencia dentro de la Terapia Sistémica. Este autor nos ha legado la siguiente frase:

Llegar a ser conscientes de quiénes somos realmente exigirá salir fuera de nosotros mismos y vernos objetivamente.

Quizás estaríamos tentados de preguntarle al psicólogo Paul Watzlawick, “¿por qué, para conocerme, para verme objetivamente, debo salir de mí mismo?”

La respuesta que nos daría sería que porque nos desconocemos por completo. En general, vivimos ajenos a nuestra realidad interior, no procedemos a realizar una introspección, y este desconocimiento nos lleva —con frecuencia— a caer en errores y en crisis existenciales. Entonces, invirtiendo el razonamiento, el autoconocimiento le permitirá al analista sobrellevar ciertos errores y, a la vez, tener confianza en sí mismo, saber controlar sus emociones —las que intervienen en su razonamiento— y comprender que un analista no tiene que tener razón sino llegar a la verdad.

Conocerse a sí mismo ofrece la gran ventaja de conocer las propias fortalezas, nuestras habilidades, así como las propias debilidades o vulnerabilidades. Como expresa el doctor Daniel López Rosetti en su libro Equilibrio, “determinar las fortalezas nos permite enfatizarlas, mejorarlas y aumentar la seguridad en nosotros mismos”[1]. A su vez, contribuye a disminuir nuestras debilidades y el identificar a éstas es fundamental para darles la dimensión apropiada y manejarlas adecuadamente[2]. Se trata entonces de un ejercicio que nos lleve a observar cómo actúan las emociones ante determinadas circunstancias, así como las repercusiones físicas que de ellas puedan derivarse.

El autoconocimiento nos permite una mejor comunicación verbal y, del mismo modo, una mejor comunicación no verbal.

El conocimiento de nuestros talentos es un camino cierto para nuestro crecimiento personal, profesional y espiritual, porque a partir de ello no estaremos como una hoja de papel sometida a los diversos vientos que soplen. Pero aquí es importante considerar que debemos evitar caer en la soberbia y recordar aquella sentencia que dice que “la vanidad es el peor enemigo del hombre de inteligencia”.

En este aspecto es fundamental, a partir de lo expresado, que el analista —y en general el hombre de inteligencia— aprenda a escuchar atentamente —más que hablar— y sin adelantarse en las respuestas de su o sus interlocutores. Del mismo modo, a fundamentar sus respuestas —nada es “porque sí” o “porque no”— cuando sea necesario darlas.

El autoconocimiento nos proporcionará una mayor seguridad, una autorregulación de nuestras emociones —lo que se traducirá en una mayor adaptación a las circunstancias que debamos enfrentar— y nos evitará enviar “mensajes” erróneos, contradictorios o inadecuados a través de la comunicación no verbal. En definitiva, nos brindará una mayor confianza en sí mismos, un mayor manejo del estrés, un eficiente aprovechamiento del tiempo, una mayor automotivación y, por tanto, una mayor profesionalidad en nuestra labor.

* Licenciado en Historia (UBA). Doctor en Relaciones Internacionales (AIU, Estados Unidos). Director de la Sociedad Argentina de Estudios Estratégicos y Globales (SAEEG). Profesor de Inteligencia en la Maestría en Inteligencia Estratégica Nacional, Universidad Nacional de La Plata. Autor del libro “Inteligencia y Relaciones Internacionales. Un vínculo antiguo y su revalorización actual para la toma de decisiones”, Buenos Aires: Editorial Almaluz, 2019.

Referencias

[1] Daniel Lóperz Rosetti. Equilibrio. Cómo pensamos, sentimos y decidimos. Ciudad Autónoma de Buenos Aires: Planeta, 2020, p. 206.

[2] Ídem.

©2022-saeeg®